Zdravím všechny, chtěl bych se zeptat zkušených na způsob, jakým probíhá přenos dat přes VPN.

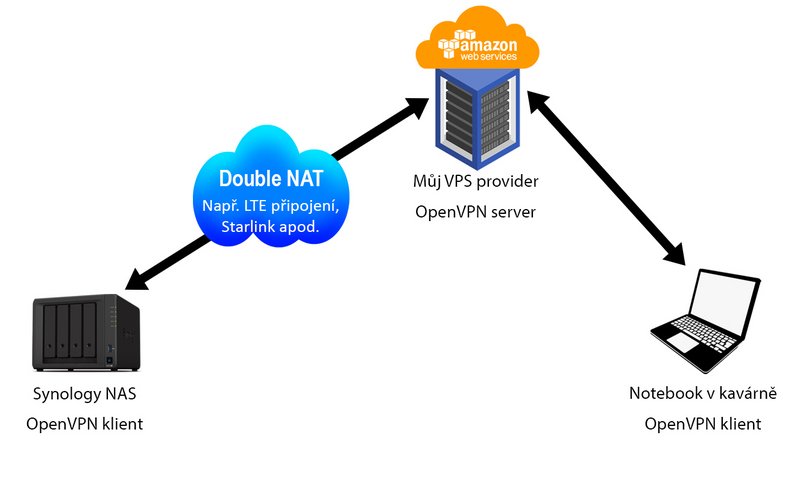

Zadání je následující. Mám nějaké zařízení v místní LAN sítí (192.168.X.Y), v mém nakresleném příkladu Synology NAS, ale třeba i Raspberry Pi apod., ke kterému chci přistupovat z vnějšku (z internetu).

Jako nejlepší řešení se nabízí v mé místní síti (třeba na Synology, QNAP…) spustit VPN server, přesměrovat port a na ten server se přímo připojit z jakéhokoli klienta, ze kterého potřebuji. Ovšem máme problém s tzv. double NAT (snad to nazývám správně), situaci, kdy ISP neposkytuje (ani za příplatek) veřejnou adresu. Nemyslím, že nenabízí statickou, to by šlo řešit přes DDNS, ale že adresa je navíc neveřejná, takže dochází k více násobnému „překladu“ adres přímo u ISP a přesměrování portů na routeru je tudíž zbytečné a nefunkční.

Po Googlení jsem našel několik řešení, z něhož jedno bylo (za mě skvělý nápad) využít služeb VPS např. od Amazonu na hosting VPN serveru. Když bude zařízení připojeno skrze bezpečnou VPN k mému VPS poskytovateli a zároveň se k němu připojím i já odkudkoliv jinde, půjde směřovat požadavky a připojit se k zařízení v místní síti i za double NAT. Tuším, že se to jmenuje „hole punching“ nebo taky „reverse VPN“.

K popisu viz. výše už nemám dotaz (tak třeba to poslouží někdy i někomu jinému jako inspirace)

…ale mám dotaz k tomu, jak funguje VPN, konkrétně OpenVPN nebo i jiný VPN protokol?

Nákres jako v zadání zůstává ↑ a mě by, prosím, pokud někdo ví, zajímalo, jak při takovémto připojení data tečou?

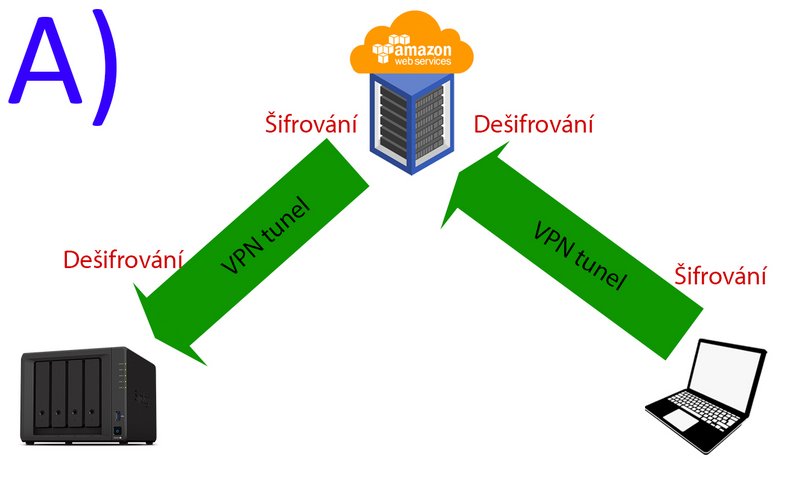

za A) což tipuji, ale jen podle logiky, protože toto nevím a zajímalo by mě to prosím. Myslím si, že už z povahy, jak funguje VPN, tak dojde k zašifrování dat, které putují šifrovaným tunelem na VPN server, kde jsou dešifrovaná. Posléze jsou opět zašifrována, aby mohly VPN tunelem putovat na koncové zařízení, kde jsou data opět dešifrována.

Což by ale znamenalo, že poskytovatel VPS (jakýkoli), v případě že by se chtěl z nějakého důvodu chovat nekale, nebo byl hacknut, nebo jeden nečestný zaměstnanec VPS, nebo na příkaz policie, nebo na příkaz vlády (např. viz aktuální téma, třeba poskytovatel VPS z Ruska a jak se všichni obávají např. antiviru Kasperskyho) atd. atd. atd., by mohl VPS provider v podstatě sledovat veškerý provoz mezi klientem a moji LAN sítí, protože VPN tunel by byl porušen tím, že by si dal „mezizastávku“.

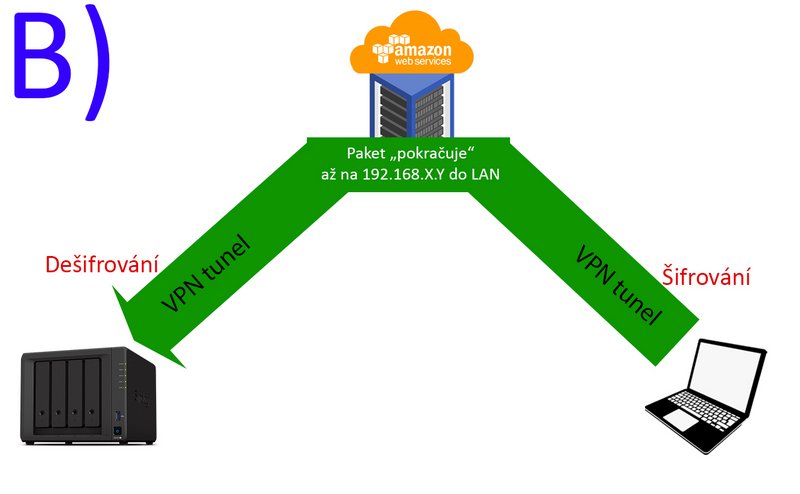

nebo za B) se stane to, že když jsou k jednomu OpenVPN serveru připojené šifrovaným tunelem 2 a více klientu a cesta paketu je z jednoho klienta na druhý, tak by k dešifrování na serveru nedoházelo, ale až v cílové destinaci paketu, tzn. až u druhého klienta?

To by pak znamenalo soukromí, a že by se nemuselo důvěřovat externímu VPS poskytovateli, který by sice předpokládám mohl trackovat a logovat aktivitu, kdy k ní dochází, přibližné objemy dat. Mohl by udělat to, že mi VPS může vypnout/smazat, ale neměl by možnost přenášená data čist, protože by se jednalo o nesmyslné jedničky a nuly (=šifrovaný provoz).

Jak to tedy je? Platí scénář A nebo B nebo zcela nějaký jiný? Děkuji za případnou pomoc, nápady, pomoc ve vzdělání i případné další tipy na články, co by mi pomohly pochopit problematiku.

Nebo i další tipy, jak by problematika připojení do sítě za neveřejnou adresou šlo nějak bezpečně vyřešit.

Děkuji za Váš čas a přeji hezký den!